如何使用硬件钱包保护Web2账户和1Password

本文作者:OneKey 中文@OneKeyCN。发文时间:下午7:15 · 2024年10月2日。

你知道吗?现在你可以用硬件钱包,去守护你的 Web2 账户了,获取和 Web3 一样的安全等级。

毕竟,你的 Web2 账户安全(比如 Google、Telegram),一样非常重要。尤其是对于 A8+ 高净值用户,很可能上面储存了不少敏感信息。

本文将带你了解目前各大公司都在使用的商业级密码技术——FIDO。并教你如何使用 OneKey 的 FIDO,相当于节省了购买 YubiKey 的钱。

⚫⚫ FIDO 的简单理解 ⚫⚫

如果你是一个多年的互联网冲浪选手,或许你已深有体会:不知道从什么时候开始,一个简单的密码已经不够了。各种验证码用个不停。

这很好理解,大部分普通人设置的密码根本不够安全!(很多密码库已经被各大海内外网站泄露无数次了)所以需要层层保护,也就是 MFA(多因素验证):

第一层,只有你知道的信息:如密码、安全问题;

第二层,只有你在持有的物品:如 SIM卡、手机、谷歌验证动态密码等;

第三层,只有你本人有的特征:如指纹、虹膜、人脸、声音等。

而 FIDO 这个身份验证标准,你就可以理解为第二第三层的保护技术的集大成——它具有二三层的安全特性。

黑客可以通过木马病毒植入和社会工程攻击(窃取你的信息或者套你的话),突破你的第一层保护。这些内容都可以在联网设备中获取。

而拥有了支持 FIDO 的设备,就可以在第二第三层抵御住钓鱼。在突破第一层的前提下,黑客还需要线下抢到你的设备并且逼着你进行生物识别(也就是打劫),才能夺走你的账号使用权。

Vitalik 的第二第三层就曾经被突破过。他推特账号在去年被盗了。他没有使用 FIDO 技术,而是使用了 SIM 卡作为推特的 2FA。结果就遭遇了 SIM Swap 攻击。(https://x.com/WuBlockchain/status/1701407498174108136 、https://chaincatcher.com/article/2101231)。

这种攻击都不需要抢走设备或者打劫威逼, SIM 并不如 FIDO 保险。

⚫⚫FIDO 的工作原理⚫⚫

公钥私钥的概念并不只属于 Web3。

FIDO 也是利用非对称加密来确保安全,实际上它从 2013 年就已经诞生了。是全球多个科技巨头和机构组成的 FIDO 联盟(FIDO Alliance),制定的统一的身份验证标准。

FIDO 的工作原理启示很简单——用户的设备会生成一对密钥:公钥 和 私钥。

公钥会存储在网站的服务器上,而私钥则保存在用户的设备中,永远不会离开设备。

每当用户登录时,网站会发起一个独一无二的[挑战请求],并使用用户之前提供的公钥进行加密。用户通过设备上的私钥解密这个挑战并进行响应,这样就完成了身份验证的过程。

也就是说——每一次验证都是独特的,而且验证的过程可以是离线的。正是这个过程,挡住了钓鱼,比一般的邮箱验证码、SIM验证码更安全。

如果你在对安全要求高的互联网大厂里,几乎所有与公司有关的账户都会被要求使用这个类似的技术。

⚫⚫ FIDO 如何抵挡 Web2 钓鱼⚫⚫

(1)部分离线的重要性:

由于 FIDO 使用的是公钥和私钥配对的方式,因此即便攻击者获取了公钥,也无法破解私钥。

这个密钥存储在用户设备中,永远不会离开设备,也不会与任何人分享。它是高度机密的,并且被多因素认证(如指纹、面部识别等)保护。这极大减少了传统密码系统中的漏洞。

这就和 Web3 防止木马钓鱼的原理很像——私钥最好是离线存放!

如果你不用硬件钱包,直接用私钥接触过联网的热钱包。那么,热钱包的风险在于,你的私钥从产生、储存加密文件和签名,都是放在这台联网的设备上的。万一被恶意程序攻击并拿到【私钥文件】或者被黑客操控,所有资产都会被一锅端。

(2)防钓鱼和重放攻击:

很多网络攻击,如钓鱼攻击,都是通过诱骗用户输入密码、个人信息来窃取账号验证信息。

而 FIDO 系统中没有单一密码这一环节,攻击者无法通过伪装网站和社交工程来获取用户的密码,从根源上杜绝了这类攻击。还帮你规避了人性的弱点。

并且对于重放攻击,黑客无法简单地截取用户的登录信息并重复发送,因为每次登录请求都是独特的挑战,需要在离线设备用私钥解密并发送,不能重复使用!

⚫⚫ 操作方法⚫⚫

现在,你也可以使用硬件钱包,作为 Web2 账户的通行密钥(作为多因素验证的一部分)——通过不联网的设备的离线私钥认证,来守护你的 Web2 账户。简直就是买一送二,省下了购买 YubiKey 的钱。

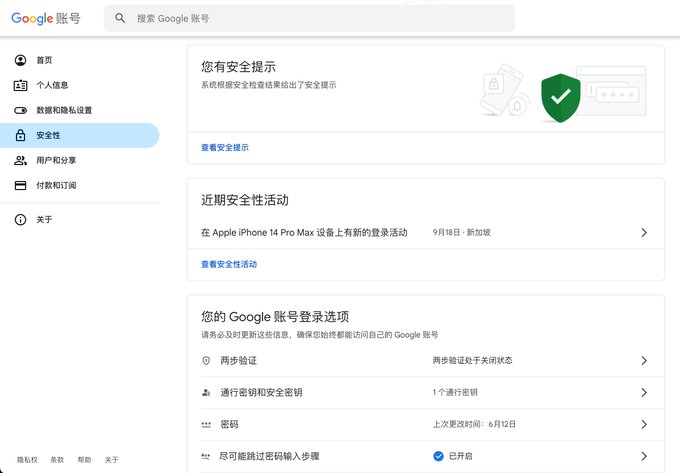

使用起来也很简单,以 Google 账号为例。点进账户设置页面,找到安全性,点击通行密钥和安全密钥:

Google 账号设置第一步

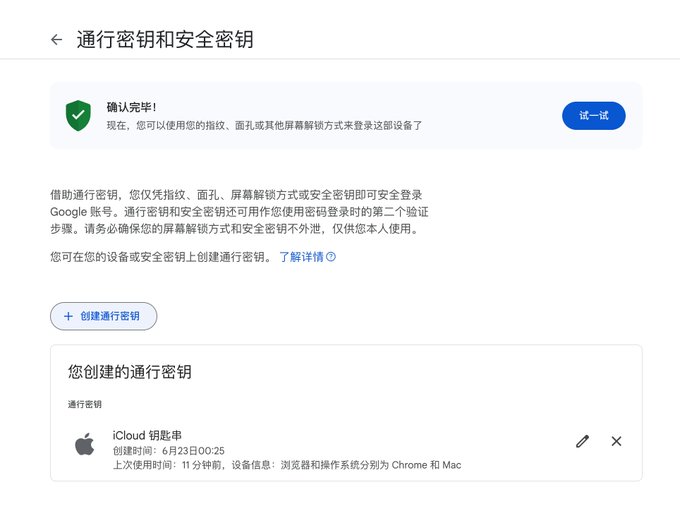

再点击创建密钥,这时候你就可以连接你的 OneKey Pro 了,记得升级到最新版固件:

创建通行密钥

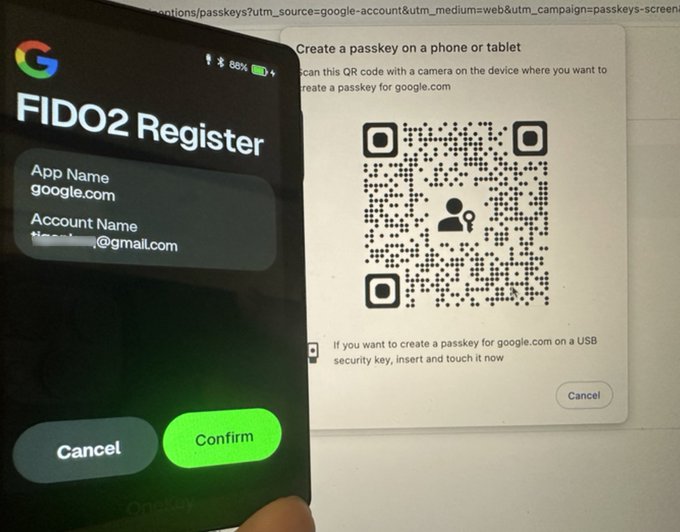

这时候,你就应该可以看到机器上弹出了注册请求,点击确认即可:

确认请求

在登录的时候,就可以选择使用 硬件钱包来认证啦!

⚫⚫ 总结⚫⚫

正是以上的创新设计,让 FIDO 成为目前最安全的身份验证方案之一。

FIDO 已经被多个行业巨头采用,包括 IBM、Google、 Apple 和 Telegram 等——甚至还包括币安。这必然成为未来登录和身份验证的主流安全方式。不过,目前都是海外巨头在用,大陆的互联网巨头采用率并不高。

我们强烈建议对信息安全要求高的用户和高净值用户使用 FIDO,增加重要 Web2 账户的安全性。

⚫⚫ 补充:硬件钱包还可以作为密钥管理软件的验证⚫⚫

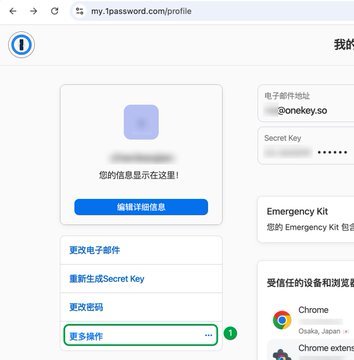

比如可以作为 1password 的验证方式!

在其个人主页的「更多操作」>「管理两部验证」中,可以添加硬件钱包作为安全密钥。

1password 验证操作

开启两步验证添加安全密钥

相对于使用手机 App 作为安全密钥,离线设备的备份和验证更能防止网络钓鱼和木马病毒。很适合对安全要求更高的特殊账户。