币安账户里100万美元灰飞烟灭

本文作者:Nakamao@CryptoNakamao。发文时间:下午2:42 · 2024年6月3日。编者注:简单总结一下:Aggr.trade的Chrome插件存在安全隐患,黑客利用木马收集Cookies,绕过了多重认证,操纵受害者账户通过流动性稀缺的交易进行超市场价的限价卖单,对敲交易,完成盗窃。非常痛心的遭遇。事后总结一下,请大家引以为戒:1大额资产放钱包;2交易专用环境,尽量避免使用浏览器登陆账户;3安装杀毒放木马软件。

直到现在我整个人还是懵的,这几乎是我这几年全部的积蓄。

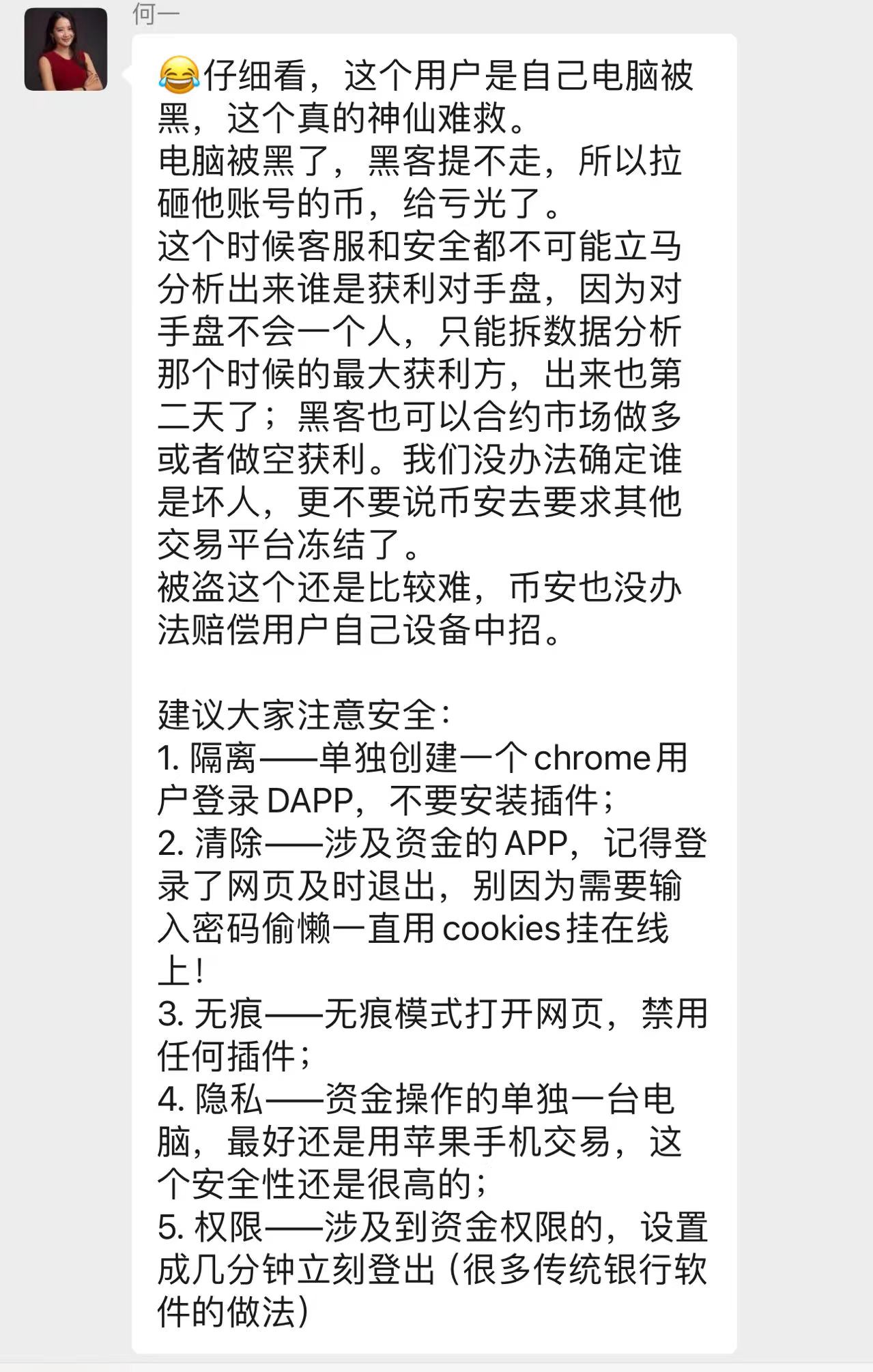

黑客在没有拿到我的币安账号密码,二次验证指令(2FA)的情况下,通过“对敲交易”的方式盗走了我账户内的近全部资金,在我事后与安全公司的调查中,发现了更加令我吃惊的的事,最终我明白,我是一个币圈卧底的牺牲品,整件事过于离奇,我今天鼓起勇气把这个故事写下来,是为了让其他人不要重蹈我的覆辙,我从没想过我的资产会以如此方式被清空,给加密投资者警示,不要再成为下一个我!

5月24日,一个平常的周五,我结束工作在回家的路上,期间我的电脑和手机都在我的身边,而此时,我的账户却在疯狂的交易,我则毫不知情。

QTUM/BTC由于我账户的买入上涨了21%,DASH/BTC由于我账户的买入上涨了27%,还有PYR/BTC 上涨31%;ENA/USDC 上涨22%;NEO/USDC 上涨20%。

这些操作直到我一个半小时后习惯性的打开币安看btc价格时才发现。

事后安全公司和我说,这是黑客通过挟持我网页Cookies的方式在操纵我的账户,黑客在流动性充沛的USDT交易对购买相应代币,在BTC、USDC等流动性稀缺的交易对挂出超市场价的限价卖单。最后用我的账户开启杠杆交易,超额大笔买入,完成对敲。

在整个过程中,我没有收到任何来自币安的安全提醒,可笑的是,第二天我还因为交易量过大,收到了现货做市商的邀请邮件。即使这种情况下,我的账户被盗时也没有任何的预警和冻结,黑客的资产也未受到任何的限制。这让我感到非常费解。

在意识到我的账户被盗后,我第一时间与客服取得了联系,但在这个过程中,黑客仍在操作我的账号。按道理,黑客的资金一定还留在平台内,但我得到的来自币安的回复是,黑客安然无恙的从币安提走了他所有的资金。更难以理解的是,这个黑客仅用了一个账户,如此明显的对敲交易。让我对币安的风控大跌眼镜。

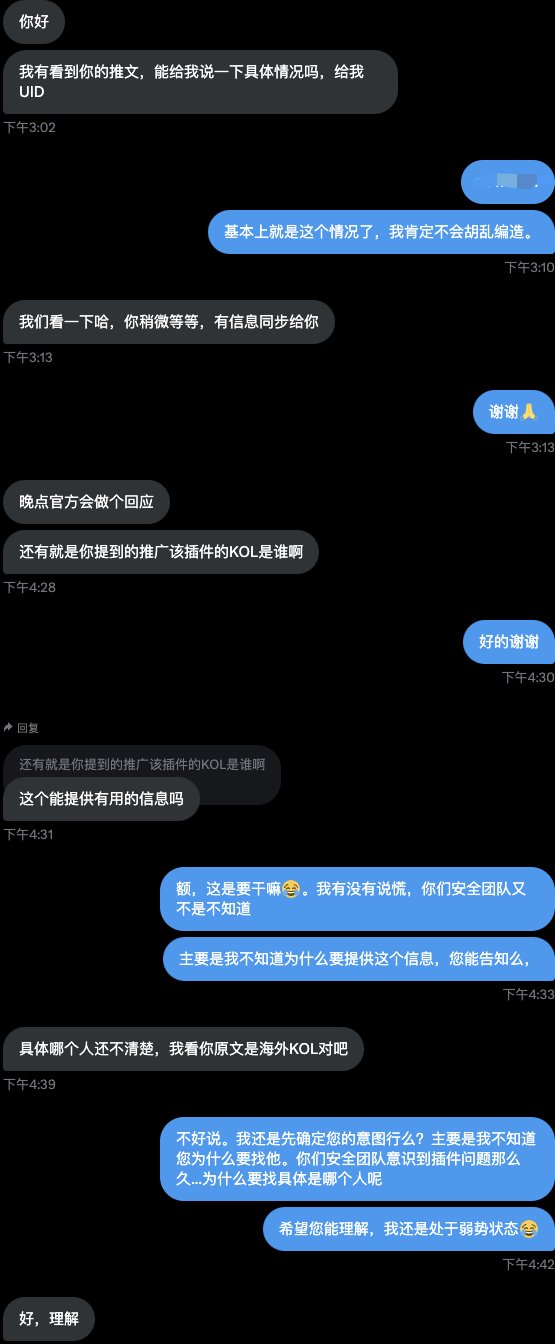

在事件发生的第一时间,我不仅告知了币安客服,还在TG上私信了一姐,一姐非常敬业,第一时间将我的UID交给了安全团队。但让我没想到的是,即便是有一姐的督促,币安工作人员还是用了一天多的时间,才通知Kucoin和Gate将黑客转入的资金冻结。结果不用说,黑客的资金早已转出(已查证)。冻结已经毫无意义。

在整个过程中,币安工作人员的反应十分迟缓,没有帮用户挽回任何损失,我是币安的忠实用户,这些年来一直都在币安上交易,这真的让我十分失望。这真的是想帮用户追回资金么?

眼看交易所拦截已经彻底失败,我便寻求安全公司的帮助,看看是否能锁定黑客,首先我便要弄清楚第一个问题,在我的电脑手机都在身边,我也没有收到任何币安账户新设备登录提醒,异地登录提醒的情况下,黑客是怎么操作我的币安账户的?

最终,我与安全公司把罪归祸首锁定在了一个平平无奇的Chrome插件Aggr上。这是一个历史悠久的开源行情数据网站的Chrome插件版,我见有很多海外KOL和一些TG频道在推荐该插件,而且推荐已经有几个月时间了,所以下载这个插件,试着查看一些数据。

关于Chrome的恶意插件造成严重损失的情况,目前加密中文圈还没有太多案例。目前看,我可能是第一例。请一定记住,Chrome网页插件与下载恶意应用程序损伤一样大。不要随意下载和使用Chrome插件!为了引起大家的警觉,我可以列举出一种最极端的情况:你常用的Chrome插件甚至可以在一次更新后完成恶意代码的植入。

该款恶意插件的具体运行原理是:如果你安装并使用了恶意插件,那么黑客就可以收集你的Cookies,并将其转发到黑客的服务器。黑客能够利用收集的Cookies,劫持活跃用户会话(伪装为用户本人),这样黑客不再需要密码或2FA,能够控制你的帐户。

在我的实际情况中,因为我的资料保存在1password之中,黑客没有办法绕过2FA提走我的资产。但可以利用我的Cookies,通过挟持我的账户,对敲获取收益。

于是我找到推广KOL,我要确定他是否是黑客的同谋,如果不是,那他要立刻通知他的所有用户,马上停用这个插件,避免更大的损失,但在和他去的联系后,更加让我震惊的故事来了。

原来币安早就知道这个插件的存在,甚至鼓励这名KOL与黑客进一步获得更多的信息,而我就是在该插件被进一步推广之时被盗的。币安至少在3、4周前就追查到黑客的地址了,也从该KOL处获取到插件的名字和链接。但即便如此,币安很可能是为了继续追查这个黑客,避免打草惊蛇,而没有及时通知暂停这个产品,我也就此成为了牺牲品。

今年3月1日初盛传的一名海外社区成员的币安账户被盗事件也是因为该插件,彼时该事件还引得币安CEO Richard Teng专门回复,“币安的安全工作组正在积极调查,以找出问题的根本原因”。所以,我不愿也无法相信币安团队近3个月的时间还未查出该插件的问题。

也就是说不论如何,在Alpha Tree向加密社区公布插件问题之前的一周或几周前,这个插件的问题早就能被公布和发酵了。

回顾整件事情,如果黑客直接提走资金,我也无话可说,但是黑客在币安随意的对敲和币安后续的补救让我无法接受,更别说币安已经在调查这个黑客和插件许久这件事了。按照时间线总结来看:

1.币安在已知该黑客和插件存在问题情况下,几周不作为也不预防,任由推广继续,让资金损失扩大。

2.币安已知被盗和对敲频发的情况下,仍然不作为。黑客肆意操纵账户长达一个多小时造成多个币对极端异常交易而未有任何风控;

3.币安未及时冻结平台内显而易见的黑客单一账户对敲资金;

4.错过最佳时机,时隔一天多,币安才联系相关平台冻结;

我非常尊重一姐和CZ,而且事实上,一姐也在第一时间回复了我,对我提供了帮助,在这个层面我应该感谢一姐,这件事本来应该是一个币安帮助用户挽回黑客盗币损失的佳话,而我今天在写的,也应该是一封对币安工作人员的感谢信,但现实是,币安的工作人员完完全全辜负了我的期待。

之前总看到币安关于彰显自身安全性的文章,每年币安的年度总结也总少不了安全二字,让我对币安充满信心。身体力行的将大量资金以稳定币形式存在币安也是因为信任,但当遇到风险后,币安的一系列行为让我感到陌生。那些华丽的词藻,动辄几亿上百亿的数据,我都没办法相信了。

我在这个把这个故事写下来,一方面是对被盗后的一切都深感迷茫无助。另外更想为大家敲响安全问题的警钟,不要重蹈我的覆辙。随加密货币越来越为人熟知,任何参与者的资产安全和人身安全,都值得重视。

我也无意与币安做任何斗争。我也很尊敬何一的敬业和为人,也感谢sisi的理解。我绝不会恶意编造诋毁币安。

所有的消息,都是我在被盗后,自己一点点去找相关人员追查的。都是我问出来的。关于插件的安全问题希望能问自己的安全团队。或者告知我原因,我自然原因帮忙沟通。

再说了,真斗的话,怎么可能能斗争的过😂。

操纵价格波动:黑客可能在事先买入了大量目标代币,然后通过你的账户进行大额买入,推动价格上涨。然后,他们在高位卖出获利。这种操作可能会造成你的账户大幅亏损,但他们能通过价格波动获利。

多重账户操作:黑客可能拥有多个控制的账户,他们用一个账户推高价格,另外的账户在高位卖出,从而锁定收益。这种情况下,损失会在你一个账户上体现,而获利则分散在多个黑客控制的账户中。

杠杆交易:通过开启杠杆交易,黑客能够放大交易量和影响力,从而在短时间内对市场产生更大的冲击,导致价格急剧波动,进一步扩大他们的获利空间。

损失分析

流动性成本:由于对敲交易会带来大量的交易费用和滑点,理论上黑客确实需要承受较大的流动性损失。但他们可能预先计算了这些成本,并通过快速的、高频的交易来最大化获利。

隐蔽性操作:黑客可能在短时间内进行大量交易,利用市场的瞬时波动获利。这些交易可能难以被实时监测和阻止,导致他们能够在短时间内成功盗取大量资金。

事后掩盖:黑客在完成对敲交易后,可能迅速将资金转移到多个钱包和交易所,增加追踪和冻结资金的难度。

下午6:10 · 2024年6月3日

事件结局:

BITWU.ETH@BTW0205。下午2:59 · 2024年6月5日

先点个赞,这次事件个人觉得 Binance 态度很值得其他交易所学习,站在用户角度,直面问题,亲手打样,及时复盘,争取奖励:

1️⃣“漏洞赏金计划”https://bugcrowd.com/binance 设置了奖励机制,鼓励社区成员报告潜在的漏洞,提高对潜在威胁的认识,帮助我们更早地发现问题。给此次资产出现对敲的用户申请了一笔奖励作为回馈;

2️⃣币安的风控和安全团队将继续调查此类事件,目前已对突发价格波动叠加大数据报警和人工双重确认;

3️⃣在插件运行、Cookies的授权上会考虑是否增加验证频率,币安会根据具体情况和用户差异性增加安全验证环节。