1次复制粘贴,弄丢了7000万

本文作者:OneKey 中文@OneKeyCN。发文时间:下午6:45 · 2024年5月8日

你们赚 7000 万刀要多久?一天?一年?这应该很难估计。

但是弄丢 7000 万刀,只需要一次复制粘贴——也就几秒钟。

就在几天前,有人因为复制了历史记录里相似的地址,不幸将 1155 个 wBTC(约 7000 万美金)拱手送给黑客。考虑到比特币才破新高,未来仍有上涨空间,这笔损失更是令人惋惜。

实际上,这种相似地址的钓鱼方式已经不是第一次「钓到大鱼」了,甚至可以说是多年的「老骗术」。此前币安的钱包操作员就遭遇相似骗局,被盗 2000 万 USDT(https://foresightnews.pro/news/detail/27207)。幸运的是泰达公司及时协助冻结了资金。

本文将会带你识别这类型钓鱼的手法,并给你几个超实用建议,避免赛博「一失足成千古恨」。

🐞两种常见的「历史记录污染」

黑客的目的很简单:希望你在历史记录里面复制他们生成好的相似钓鱼地址(通常是首尾的几位一样,中间不同),误导你转账资产到钓鱼地址。

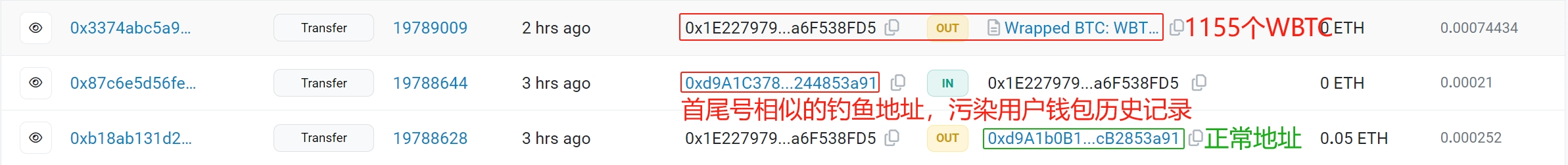

例如刚才提到的丢失 7000 万美金的例子,受害者误把钓鱼地址「0xd9A1C3788D81257612E2581A6ea0aDa244853a91」当成了他的常用转账地址「0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91」,导致被钓鱼。

钓鱼的关键就在于——如何污染你的历史记录。

1. 「尾随转入」:

每当钓鱼目标和「常用地址」之间一些转入转出的操作,黑客就会尾随一笔很小额度的转账(也可能是 0 额度的代币)。这个尾随转账的地址,就是针对这个「常用地址」生成的相似钓鱼地址。

当你在历史记录里翻找「眼熟」的地址,想要复制的时候,很可能就会不小心中招。

还是那个丢失 7000 万美金的例子——

这是正常的转账: https://etherscan.io/tx/0xb18ab131d251f7429c56a2ae2b1b75ce104fe9e83315a0c71ccf2b20267683ac

这是黑客的尾随,用来让你误复制: https://etherscan.io/tx/0x87c6e5d56fea35315ba283de8b6422ad390b6b9d8d399d9b93a9051a3e11bf73

2. 「USDT 0 转账(转出)骗局」

由于 USDT 代币合约 TransFrom 函数的特性,当转账金额为0,无需所有者允许,第三方即可发起交易,将0 USDT 从账户所有者账户转账到接收者账户。

换句话说,就是黑客可以从你的账户里转出「0 USDT」,转到他们的相似钓鱼地址。

在没有过滤功能的钱包中,这将会在历史记录里显示为「你的地址主动转给另一个地址 0 USDT」,从而误导你以为是你自己转出的操作。

当你需要复制常用地址的时候,你就会放松警惕复制这条历史记录里面的地址。此前说的币安被盗 2000 万 USDT,就是这么中招的。

这种钓鱼在 Tron 网络上犹为猖狂。

🤔 什么样的人容易成为黑客的目标?

如果你的地址满足这两个条件:

1. 经常有大额转账

2. 转账的地址比较固定

那么黑客就大概率会进行「投毒」,使用 Bot 监控自动进行。

🙋 3 个防范秘诀

1 「放弃从历史记录里复制粘贴」

如果可以,请从源头进行复制。

例如交易所 App 里提供的地址文本,或者是切换钱包账户去复制地址文本。

或者,使用钱包都有的「白名单」功能,提前存好常用的地址。有的钱包还会有首次转账提醒的功能,用来提醒用户好好确认。

这有可能比从历史记录里直接复制麻烦一些,但是为了安全,这非常值得!

2 「再三确认足够多位数」

发送交易之前,再次核对目标地址的一致性。

首尾的 4、5 位相同显然是不足以确认安全的,需要核对中间的地址。

除了能防止复制错误之外,也能注意到是否被「剪贴板劫持」。此前有过相关报道,有的恶意软件会劫持复制中的加密钱包地址内容,在粘贴时修改成黑客的地址。

3 「小额转账测试」

可以考虑通过发送非常少量的金额来进行测试交易,验证它是否成功,然后再发送全部金额。

这可能有点费时和费一点 Gas,但是为了大额转账,这一点点的磨损是完全值得的。

这样做将确保你与正确的钱包地址进行转账。如果这是钓鱼的地址,将避免损失大量资产。

🍃 结语

最好的防御就是永远保持警惕。

值得注意的是,这种相似地址钓鱼和 Permit 签名钓鱼一样,已经趋向于产业化和自动化,分工分赃明确。如果资产已经被专业的黑客团队转移并洗钱,很大的概率是拿不回来的!所以还得是防患于未然,不让他们有任何可趁之机。