160亿用户账户密码泄露事件分析与个人防护指南

引言

2025年6月20日,网络安全界因一起史无前例的数据泄露事件而震动:160亿用户账户密码被泄露,涉及苹果、脸书、谷歌等主要平台。这次事件被认为是迄今为止规模最大的数据泄露,引发了全球用户对在线安全性的重新审视。

本文将详细描述此次事件的经过、真实影响,并提供实用建议,包括如何使用 [Have I Been Pwned](https://haveibeenpwned.com) 检查账户是否泄露,以及如何安全保存媒体账户密码。此外,针对个人用户防范网络账户密码攻击的手段和技巧(如避免使用浏览器自带密码管理工具)将进一步展开,确保用户能够全面应对潜在风险。

事件经过:160亿密码泄露的细节

发现与初步报告

事件最早由Cointelegraph于2025年6月19日在X上报道,称160亿密码被泄露,包括苹果、脸书和谷歌的账户。这被描述为“有史以来最大的数据泄露”。随后,X用户如@cryp_orange和@0xMilkRabbit分享了个人经历,强调检查账户的重要性。例如,@cryp_orange提到检查了三个常用邮箱,发现一个被泄露,呼吁用户立即更改密码。

技术确认与数据范围

Cybernews的网络安全专家Vilius Petkauskas确认了这一泄露,调查发现涉及30个暴露的数据集,记录数从数千万到超过35亿不等。这些数据集包含社交媒体、技术巨头、VPN、开发者门户和政府服务的用户凭据。重要的是,这次泄露并非直接针对这些公司的黑客攻击,而是源于感染用户设备的“信息窃取者”恶意软件,主要影响Windows电脑。

– **关键技术细节**:泄露的数据主要是密码哈希(密码的加密表示),而非明文密码。但密码哈希仍可能通过高级技术破解,尤其是如果未正确加盐或用户使用弱密码。

与先前泄露的比较

此次事件规模远超2025年5月23日报告的1.84亿凭据泄露,凸显了网络威胁升级的趋势。Forbes文章指出,此次泄露的数据集除1.84亿数据库外,均未先前报告过,增加了其独特性。

专家见解与影响

专家评论

多位网络安全专家对此次事件发表了看法:

– Lawrence Pingree(Dispersive):“160亿记录是一个巨大的数字,可被用于身份盗窃和钓鱼攻击等多种方式。”

– Darren Guccione(Keeper Security):“这提醒我们数据暴露的容易程度,用户必须主动保护自己。”

– Evan Dornbush(Desired Effect,前NSA员工):“如果数据库本身被攻破,密码长度和复杂性无关紧要,系统安全才是关键。”

– George McGregor(Approov):“这是潜在网络攻击的第一个多米诺骨牌,泄露的凭据可能导致进一步的入侵。”

– Javvad Malik(KnowBe4):“用户和服务提供商有共同的责任,用户应使用强密码并启用多因素认证(MFA)。”

实际影响

此次泄露对个人和企业都有深远影响:

– **对个人**:增加账户被接管和身份盗窃的风险,尤其对重复使用密码的用户。

– **对企业**:可能导致声誉损害和法律责任,尤其涉及政府服务的泄露。

检查账户是否泄露:使用Have I Been Pwned

工具介绍

[Have I Been Pwned](https://haveibeenpwned.com)(HIBP)是一个免费服务,允许用户检查其电子邮件地址或密码是否出现在已知数据泄露中。X用户如@cryp_orange在其帖子中推荐此工具,并附上了截图,显示检查结果。例如,一个邮箱被发现涉及8次数据泄露。

使用步骤

1. 访问 [Have I Been Pwned](https://haveibeenpwned.com)。

2. 输入您的电子邮件地址,点击“Check”。

3. 网站会显示您的邮箱是否出现在已知泄露中,并提供相关详情(如泄露来源和日期)。

4. 如果发现泄露,建议立即更改所有相关账户的密码,并启用2FA。

注意事项

– HIBP还提供密码搜索功能,但输入明文密码需谨慎,建议使用其k-匿名模型保护隐私。

– 如果未发现泄露,这是个好消息,但仍需保持警惕,定期检查。

保护账户:最佳实践

密码管理器的使用

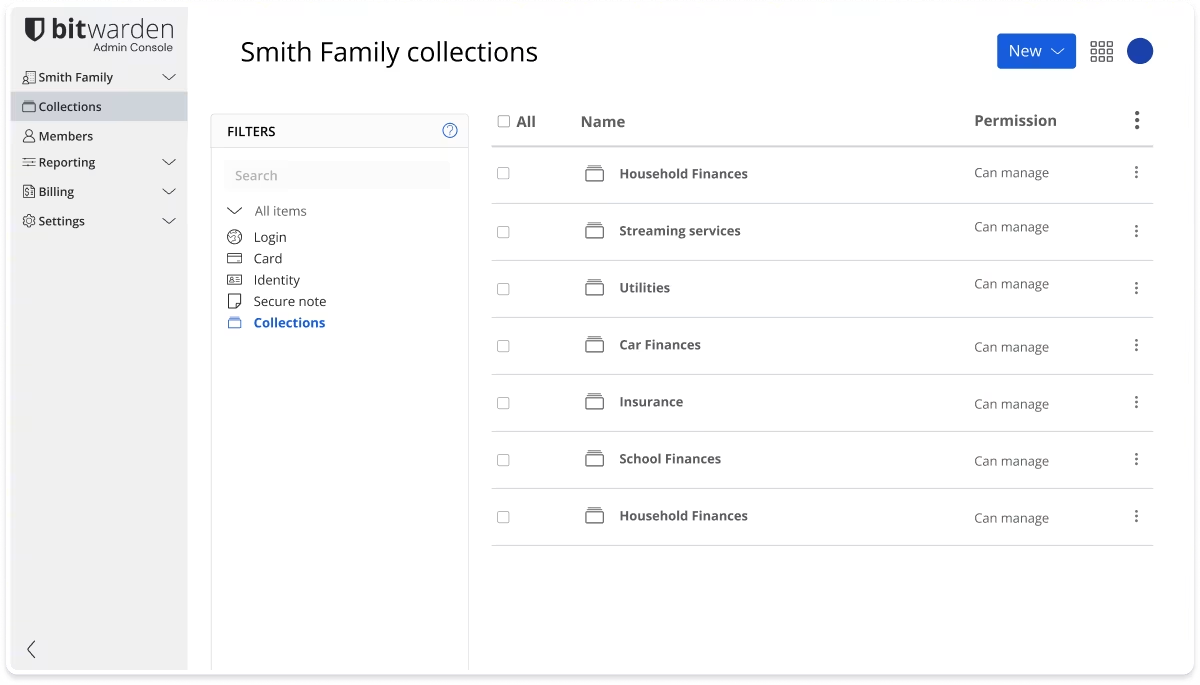

密码管理器如Bitwarden和1Password可生成并存储唯一复杂的密码,降低重复使用风险。

– **Bitwarden**:完全开源,端到端加密,核心服务免费,支持跨设备同步。X用户@0xMilkRabbit和@Nicjiang7推荐其“零官方云泄露”记录和自托管选项,适合技术爱好者。

– **1Password**:采用AES-256-GCM加密,付费版(每年35美元)提供高级功能,如旅行模式和家庭共享。X用户对其十余年的稳定使用给予高度评价。

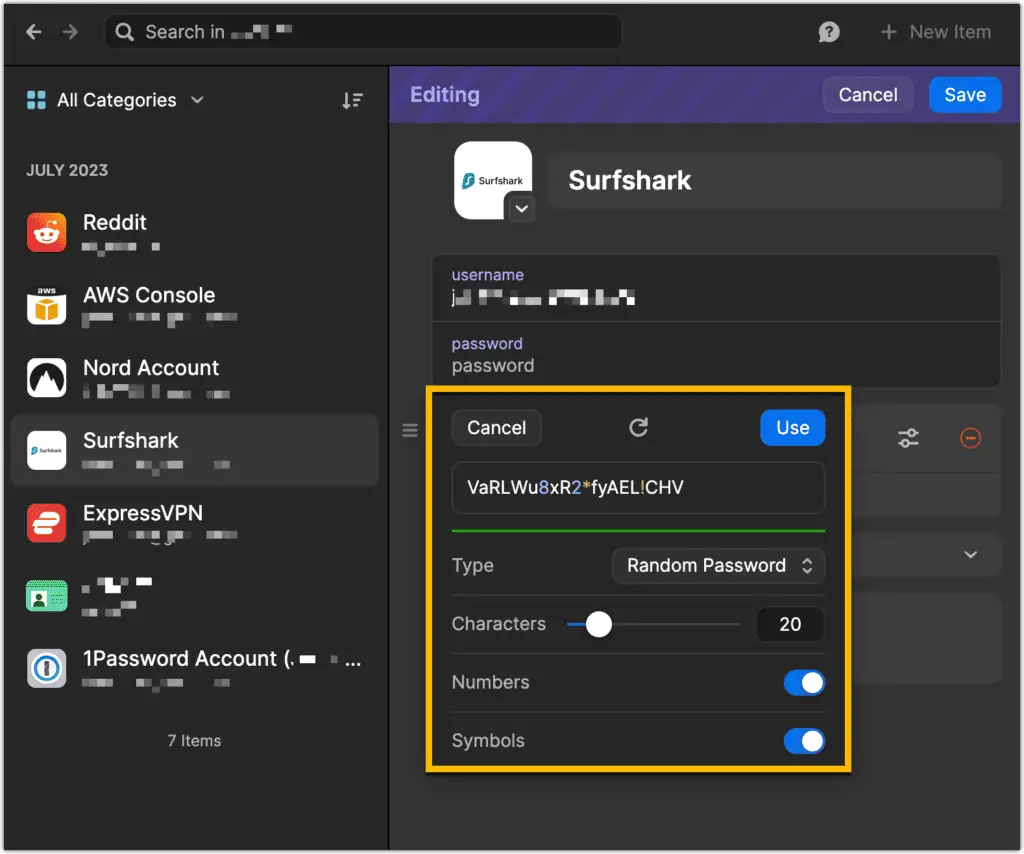

– **使用技巧**:

– 设置一个强主密码(至少16字符,包含字母、数字和符号),并定期备份恢复密钥。

– 启用生物识别(如指纹)或硬件密钥(如YubiKey)作为第二层认证。

– 定期更新密码管理器版本,确保补丁及时应用。

启用双因素认证(2FA)

2FA为账户添加额外安全层,即使密码泄露,黑客仍需第二因素(如短信验证码或认证应用)。

– **推荐工具**:Google Authenticator、Authy或Microsoft Authenticator。

– **高级选项**:使用硬件安全密钥(如YubiKey或Google Titan),X用户@0xMilkRabbit提到其在隔离浏览器中的应用。

– **注意事项**:为所有重要账户(邮箱、社交媒体、银行)启用2FA,避免仅依赖短信(易被SIM卡交换攻击)。

避免重复使用密码

重复使用密码会增加风险,如果一个账户被攻破,其他账户也可能受影响。Forbes文章建议:

– 密码长度不少于12字符,包含大小写字母、数字和符号。

– 避免使用个人信息(如生日、姓名)。

– 每个账户使用唯一密码,密码管理器可自动生成如“X7kP!m9qL2vT&”的随机字符串。

注意电子邮件链接

钓鱼攻击常见,建议验证链接真实性,可通过密码管理器检查域名是否与原始网站匹配。

– **识别技巧**:检查URL是否与官方域名匹配(例如,脸书官网为“facebook.com”,非“faceb00k.com”)。

– **操作建议**:避免点击可疑链接,手动输入网址;使用密码管理器自动填充凭据时,验证域名。

– **X经验**:@0xMilkRabbit建议开启Chrome的增强型保护,强制使用HTTPS连接。

考虑使用通行密钥

通行密钥(如苹果、脸书和谷歌支持)是密码的更安全替代品,使用加密密钥,抗钓鱼攻击。Rew Islam(Dashlane,FIDO联盟联合主席)预测,3年内全球多数用户将采用通行密钥。

未来趋势:通行密钥的兴起

通行密钥通过公钥加密技术工作,无需记忆密码,安全性更高。Forbes文章提供了相关设置链接:

– 苹果:[iPhone通行密钥支持](https://support.apple.com/en-gb/guide/iphone/iphf538ea8d0/ios)

– 脸书:[脸书通行密钥介绍](https://about.fb.com/news/2025/06/introducing-passkeys-facebook-easier-sign-in/)

– 谷歌:[谷歌账户通行密钥](https://www.google.com/account/about/passkeys/)

案例与教训

此次事件提醒我们,网络安全不仅是技术问题,也是用户行为问题。X用户如@Nicjiang7幽默地评论:“还好是大规模泄露,人数太多注意不到我”,反映了部分用户对安全性的轻视,但也凸显了教育的重要性。

法律与伦理考虑

服务提供商有责任保护用户数据,GDPR等法规要求在数据泄露后及时通知用户。用户也需主动采取措施,共同构建安全网络环境。

个人用户如何防范网络账户密码攻击的手段与技巧

避免使用浏览器自带密码管理工具的理由与替代方案

为什么不建议使用浏览器自带密码管理工具?

X用户@0xMilkRabbit在其帖子中明确指出,Chrome浏览器自带的密码管理工具存在显著安全隐患,这一观点得到了网络安全专家的广泛支持。以下是具体原因:

– **易受针对性攻击**:Chrome等浏览器因其庞大用户基数(超过30亿活跃用户)成为黑客的首要目标。2022年,Chrome曾爆出密码存储漏洞,允许恶意扩展程序提取用户密码。Forbes文章也提到,大规模泄露数据可能被用于针对浏览器用户的攻击。

– **功能有限**:浏览器密码管理仅提供基本存储功能,缺乏高级密码生成、同步和分享功能。例如,Chrome无法在不同浏览器间无缝同步密码,限制了跨平台使用。

– **加密安全性不足**:虽然Chrome声称使用AES-256加密,但解密密钥存储在本地,易被恶意软件或物理访问窃取。相比之下,专业密码管理器提供端到端加密(E2E),即使服务端被攻破,数据仍安全。

– **移动设备支持不佳**:在中国大陆等地区,Chrome的移动端密码同步功能可能受限于网络环境,导致用户体验不佳。

推荐的替代方案

为了替代浏览器自带工具,个人用户应转向专用密码管理器。以下是几种经过验证的选项:

– **Bitwarden**:完全开源,支持端到端加密,免费版提供无限密码存储和跨设备同步。X用户@0xMilkRabbit和@Nicjiang7推荐其“零官方云泄露”记录和自托管选项,适合技术爱好者。

– **1Password**:采用AES-256-GCM加密,付费版(每年35美元)提供高级功能,如旅行模式和家庭共享。X用户对其十余年的稳定使用给予高度评价。

– **LastPass**:功能全面,支持多设备同步,但2022年曾发生安全事件,需谨慎选择企业版以获更高安全性。

– **NordPass**:PCMag评选的2025年最佳付费密码管理器,易用性强,适合初学者。

日常安全习惯:预防密码攻击的基石

定期检查账户安全状态

使用[Have I Been Pwned](https://haveibeenpwned.com)不仅限于初始检查,建议每月或在重大泄露事件后定期查询。X用户@cryp_orange通过该工具发现邮箱泄露后立即行动,体现了主动防御的重要性。

启用多因素认证(2FA)

2FA显著提升账户安全性,即使密码泄露,黑客仍需第二因素(如短信验证码或认证应用)。

– **推荐工具**:Google Authenticator、Authy或Microsoft Authenticator。

– **高级选项**:使用硬件安全密钥(如YubiKey或Google Titan),X用户@0xMilkRabbit提到其在隔离浏览器中的应用。

– **注意事项**:为所有重要账户(邮箱、社交媒体、银行)启用2FA,避免仅依赖短信(易被SIM卡交换攻击)。

避免弱密码和重复使用

弱密码(如“password123”)和重复使用同一密码是黑客的首要目标。Forbes文章建议:

– 密码长度不少于12字符,包含大小写字母、数字和符号。

– 避免使用个人信息(如生日、姓名)。

– 每个账户使用唯一密码,密码管理器可自动生成如“X7kP!m9qL2vT&”的随机字符串。

警惕钓鱼攻击

钓鱼邮件和伪造网站是密码泄露的主要来源。

– **识别技巧**:检查URL是否与官方域名匹配(例如,脸书官网为“facebook.com”,非“faceb00k.com”)。

– **操作建议**:避免点击可疑链接,手动输入网址;使用密码管理器自动填充凭据时,验证域名。

– **X经验**:@0xMilkRabbit建议开启Chrome的增强型保护,强制使用HTTPS连接。

高级防护措施:应对复杂威胁

使用隔离浏览器

X用户@0xMilkRabbit在其帖子中提到,使用独立浏览器(如Edge或Brave)处理敏感操作(如交易所登录),避免与日常浏览混用。

– **实现方法**:为重要账户创建一个专用浏览器配置文件,禁用不必要的扩展。

– **推荐设置**:启用HTTPS Everywhere和DNS over HTTPS(DoH),防止DNS劫持。

限制设备权限

恶意软件常通过权限滥用窃取密码。

– **检查权限**:定期审查应用程序访问权限,卸载不必要的软件。

– **硬件防护**:避免在公共Wi-Fi上登录账户,使用VPN(如NordVPN或ExpressVPN)加密流量。

– **X建议**:@Sea_Bitcoin提到禁用多余端口,防止中间人攻击(MITM)。

定期备份和恢复计划

密码管理器通常提供加密备份,但用户应制定恢复计划。

– **方法**:将恢复密钥保存在安全地点(如防火保险箱)或使用纸质备份。

– **测试**:每6个月测试一次恢复流程,确保数据可访问。

监控账户活动

许多平台(如Google账户)提供登录警报功能。

– **设置**:启用通知,收到不明登录提示时立即更改密码。

– **工具**:使用Have I Been Pwned的订阅服务,实时接收泄露警报。

针对特定场景的防护策略

社交媒体账户

– **风险**:社交媒体账户常被用作钓鱼入口。

– **建议**:启用2FA,使用专用邮箱注册,定期审查关注者和消息来源。

金融账户

– **风险**:银行和加密货币账户是黑客的主要目标。

– **建议**:使用硬件钱包(如Ledger或Trezor),隔离操作环境,避免在同一设备上混合使用。

工作账户

– **风险**:企业凭据泄露可能导致数据外泄。

– **建议**:与IT部门合作,使用企业级密码管理器(如Dashlane for Business),遵守公司安全政策。

教育与意识提升

网络安全意识是防御的关键。

– **学习资源**:参考Google的[Online Security Guidebook](https://www.google.com/safetycenter/learn/)或X用户分享的技巧。

– **社区互动**:参与如@0xMilkRabbit的讨论,获取实时建议。

– **定期更新**:关注网络安全新闻(如Forbes或Cybernews),了解最新威胁。

潜在挑战与应对

– **技术门槛**:初学者可能难以掌握密码管理器。**解决**:选择用户友好的工具(如NordPass),观看官方教程。

– **成本**:部分工具需付费。**解决**:优先使用免费版(如Bitwarden),仅为高级需求付费。

– **习惯改变**:用户可能不愿放弃简单密码。**解决**:逐步过渡,使用管理器自动生成复杂密码。

结论

160亿密码泄露事件是网络安全领域的警钟,提醒我们保护数字身份的重要性。通过使用[Have I Been Pwned](https://haveibeenpwned.com)检查账户,采用密码管理器和2FA,注意钓鱼攻击,并考虑通行密钥,用户可显著降低风险。避免使用浏览器自带密码管理工具,转而采用Bitwarden或1Password;启用2FA,使用隔离浏览器和VPN;定期检查账户安全并提高意识。这些措施结合上述技巧,可有效降低此次事件带来的风险。网络安全是持续努力的结果,个人用户通过实践这些方法,可在数字世界中建立坚固的防御墙。

关键引文

– [Cointelegraph 160 亿密码泄露警报](https://x.com/Cointelegraph/status/1935707189295153290)

– [Forbes 160 亿密码泄露详细报道](https://www.forbes.com/sites/daveywinder/2025/06/20/16-billion-apple-facebook-google-passwords-leaked—change-yours-now/)

– [Have I Been Pwned 检查账户泄露](https://haveibeenpwned.com)

– [苹果 iPhone 通行密钥支持](https://support.apple.com/en-gb/guide/iphone/iphf538ea8d0/ios)

– [脸书 介绍通行密钥更易登录](https://about.fb.com/news/2025/06/introducing-passkeys-facebook-easier-sign-in/)

– [谷歌 账户通行密钥设置](https://www.google.com/account/about/passkeys/)