ADS指纹浏览器2025年1月重大安全漏洞

本文内容来源:@adspowercn、@CSC100K、@beiyue66等。发文时间: 2025年1月25日-26日

起因:

ADS指纹浏览器在2025年1月21日至1月24日期间发生了一次重大安全漏洞,导致黑客能够攻击并清洗用户钱包。官方声明指出,受影响的用户是那些在这段时间内安装或更新了插件的用户。

AdsPower指紋瀏覽器@adspowercn

親愛的用戶,2025年1月24日,AdsPower安全團隊發現,部分加密錢包插件被惡意替換。我們對此非常重視,並已經在第一時間修復了問題,確保您的數據安全。

為了進一步保障您的資產安全,如果您在 1月21日18:00至1月24日18:00(UTC+8)期間更新或安裝過加密錢包插件,我們建議您重新安裝插件並轉移資金至新的安全錢包地址。

如果您沒有在這段時間內操作,或者沒有收到我們的應用內通知,那麼您無需擔心,您的帳戶是安全的。

但我們理解這種情況可能會給您帶來困擾和不安。為了進一步調查和確保事件的徹底處理,我們已經邀請了慢霧科技@SlowMist_Team參與調查取證工作。

如有任何疑問或需要幫助,歡迎隨時通過客戶端右下角在線客服或郵箱([email protected])聯繫我們。

感謝您的理解與支持,AdsPower團隊會繼續努力,確保為您提供更安全、可靠的服務🙏。

AdsPower團隊

上午10:48 · 2025年1月25日

发展经过:

黑客在短短两小时内清洗了19,536个用户钱包,显示了此次攻击的严重性和速度。

虽然官方声称只有在特定时间段更新插件的用户受影响,但一些用户报告,即使没有在这段时间内更新插件,也遭到了钱包资金的转移。这表明影响范围可能比官方公告的更广。

涉及的资金主要是Linea用户的余额,这些资金被大规模转移。

陈善财@CSC100K

ADS指纹浏览器黑客攻击事件,黑客在短短2个小时内清洗了19,536个用户钱包@adspowercn

根据ADS官方的说法,黑客攻击事件发生在2025年1月21日至1月24日期间,只有在这段时间内安装了更新插件的用户才被盗取了资金。因为在这短短3天内,竟然有如此大量的用户更新了插件,这确实令人难以置信。

从目前的情况来看,监守自盗的可能性高达99%。

下午3:49 · 2025年1月25日

宏牛꧁IP꧂@Hongniuge

今天一早就看到了ADS的安全事故,不少群友损失惨重

影响范围大于官方公布的1.21-24号下载或更新插件的

有今天才下载也出问题的,甚至有最近压根没动过也被转移了的

被盗的大多是linea用户,linea余额被大规模转移

保险起见所有用了ADS都建议先把资金转移,切勿有侥幸心理

去年8月指纹比特浏览器被盗损失了几组号以后,更加坚定了摩尔定律和第一性原理

我在5月的时候还跟朋友调侃过这个事,才过了三个月一语成谶

比特指纹事件过后我选择主打本地窗口了,慢是慢了点,但安全感充足很多

经过这个事给了我们的启发是:

安全大于一切,原则大于判断

@cryptocishanjia奶子哥今天总结的重风控轻判断,对空投来说就是重安全轻便捷

现在撸空投是靠一定的本金去博弈的,保护好本金太重要了

具体如何操作呢?

1.直接用本地的谷歌浏览器(chrome)下载使用钱包,不要用任何的工具/科技

使用习惯了还是挺快的,缺点是不能同步,但现在刷交互不应该拒绝同步吗。学习

@kuigas

的办法gg扩展配置小狐狸🦊+okxweb3+phantom。多开几个gg,钱包1-1导入

2.确实需要用指纹的,一定要放少量资金!!!

然后找一个信得过的做技术的朋友,把插件加工一下,用开发者模式,会避掉很多雷(不要用自带的插件)

#Ads #空投

下午2:30 · 2025年1月25日

漏洞技术细节

关于ADS浏览器的安全漏洞的具体技术细节,目前可获取的公开信息较为有限。根据网络上的讨论和相关报道,以下是一些关键点:

漏洞类型:此次安全事件似乎涉及到一种能够绕过或利用浏览器指纹识别技术的漏洞。浏览器指纹是通过系统字体、屏幕分辨率、浏览器插件等信息来唯一识别用户的一种技术。ADS浏览器通过自定义指纹来创建多个独立的浏览器配置文件,以避免账号之间的关联和检测。

攻击方式:

插件更新:攻击者可能利用了ADS浏览器插件更新机制中的某个漏洞。插件在更新过程中可能没有进行足够的安全检查,使用了较为落后的MD5校验方式,这为攻击者提供了攻击窗口。MD5校验已被认为是不够安全的,尤其是在高安全性需求的环境中。

代码植入:有报告提到,攻击者可能在插件中植入了恶意代码。用户在更新插件后,这些恶意代码可能被执行,导致钱包被盗或资金被转移。

影响范围:

主要影响在特定时间段(2025年1月21日至1月24日)内更新插件的用户。攻击者在短时间内成功清洗了大量用户的钱包,显示了此漏洞的严重性。

安全措施:

ADS浏览器官方建议用户立即停止使用受影响的版本,并卸载可能受污染的插件。官方还可能发布了补丁或更新以修复此漏洞。

预防措施:

用户应定期检查并更新浏览器和插件,使用更为安全的校验方法如SHA-256或更高的标准来验证下载的内容。

避免在同一设备上使用多个敏感账号,特别是涉及资金的账号。

使用双重身份验证和IP白名单等安全措施。

beiyue1@beiyue66

这次Ads钱包被盗事件很大概率就是员工监守自盗

首先ads下载扩展居然是使用md5校验,这都是非常落后的方式了… 这其中就有很大的安全隐患

科普一下什么是md5校验

md5校验是一种验证文件完整性的算法,具体流程大概就是,你下载好文件后,通过使用md5算法算出的校验值和官方提供的md5值进行对比,如果一样说明文件完整没被篡改,如果不一样说明被篡改了

但是这种校验方式可以通过碰撞攻击来轻易的篡改,而且这是一种不安全的算法

就是说黑客如果想修改文件并且不被发现,是一件低成本的事情,无论是不是员工自盗,都说明了这个软件的安全防护做的很差,即使不是员工自盗,安全威胁也很高

只有这几种可能性

1.员工监守自盗

员工有足够的权限来篡改验证码,从而给用户推送一个有病毒的插件,这种插件和正常插件没有任何区别 但是他携带后门可以获取你的钱包私钥 这就很可怕了

因为他完全有可能在过去的版本中神不知鬼不觉的推送一个带有病毒的版本,掌握私钥后在推送正常的版本,然后等一波收菜,或者慢慢盗

这样的话 所有经过ads的插件都不安全

官方给出的说法是:21-25号操作过插件的用户都有安全隐患

我个人感觉这也是一种不负责任的说法

官方大概率只是校验最近几个版本的插件,如果说官方服务器有存在被篡改的风险

那么用户的安全隐患绝对不仅仅存在于最近几个版本!

我们无法得知,这次泄漏事件是否就是仅存在于这个版本,除非官方愿意公布全部的细节来让用户彻底安心

2.黑客入侵

ads的安全防护做的很差 导致黑客不用很高的成本就可以轻易的篡改数据给用户推送病毒 如果是这样的话 即使这次问题被解决 只要接着使用ads 依然有很大的安全威胁 因为你永远都不会知道下一次攻击什么时候到来 甚至不知道现在你的钱包是否安全

要么就是钱包供应商被黑 但是这种可能性微乎其微 不然中招的就不可能只有ads用户

我更倾向于第一种,为什么,因为类似的事情实在是太多了!

上午1:16 · 2025年1月26日

影响:

此次事件导致了ADS浏览器社区的广泛恐慌,许多用户急于转移他们的资金,以避免进一步的损失。

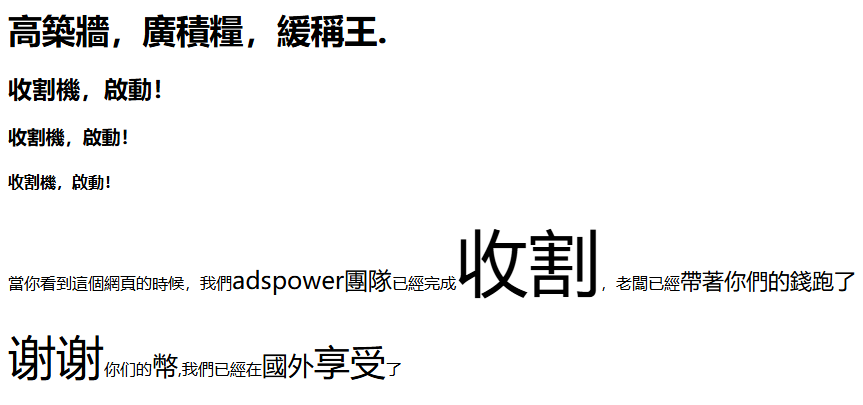

黑客留言:https://logcollection.info/log/

事件暴露了ADS浏览器在安全性上的严重缺陷,引发了对其信任度的质疑。影响远超官方最初声明的范围,显示了黑客攻击的复杂性和难以预测的性质。