硬件钱包骗局识别手册:给你火眼金睛

本文作者:Keystone 中文@KeystoneCN。发文时间:下午7:00 · 2025年6月19日

硬件钱包,曾经被认为是极客与资产大户才使用的设备,如今,随着链上风险增加和“自己保管私钥”理念的普及,它已成为许多普通加密用户的日常配置。越来越多的人意识到:只有把私钥掌握在自己手中,才是真正拥有加密资产。

然而,一些攻击者也瞄准了这些硬件钱包的用户。当用户花时间研究哪款硬件钱包更适合自己,满怀期待地下单,憧憬着着拥有硬件钱包后的安心。却没意识到:针对硬件钱包购买者的攻击,已经开始了。

今天,我们揭示三类最常见、危害最大的硬件钱包购买骗局,以及如何避免落入其中。

一、“预制菜”钱包

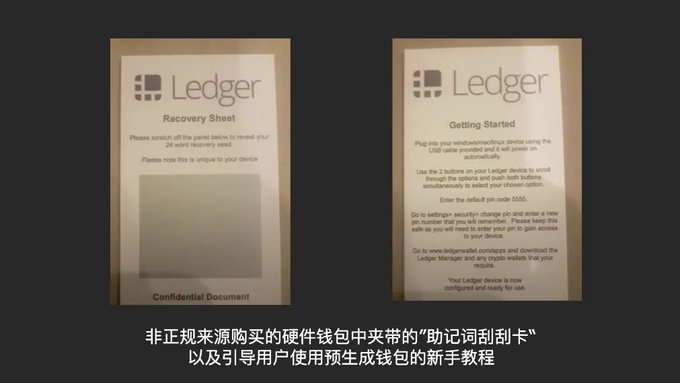

攻击者通常会以“新手友好”“傻瓜教程”的名义包装和销售硬件钱包,在包装盒中额外附上“快速入门指南”或“新手教学卡片”。这些材料中通常会包含一张刮刮卡,上面印有一组已经生成好的助记词,声称用户只需照做即可“快速激活”钱包。

另一种变体是:攻击者提前打开包装,取出设备,设置好助记词和PIN码,然后再“封装”回去。

之后通过包装中提供的材料引导用户用初始密码登录,并一步步指导其修改密码后开始使用,实际上用户所做的一切都是徒劳的,因为设备里的助记词并没有改变。

风险提醒:

风险提醒:

助记词是你钱包的“主密钥”,一旦使用别人生成的,资产控制权就不是你独享了;

有些用户将传统银行U盾的思维套用在硬件钱包上,以为“修改了PIN就安全”,但PIN只是设备本地的入口密码,和助记词安全无关。

防范建议:

购买渠道选择厂商官网或官方授权经销商,不要图便宜而在未知来源购买;

拿到设备时检查封条包装是否完好,是否有二次封装痕迹;

最重要的是:你必须在设备上亲自生成助记词,任何来自卡片或教程的“预设助记词”都不可使用。

二、诱导下载“假App”

由于硬件钱包的离线设计,因此需要借助软件进行交易签名数据的交互,而攻击者也会尝试在“软件端”动手脚。

他们会通过以下手法引导用户下载钓鱼版本的钱包App:

在包装盒中插入二维码卡片,引导扫码“下载最新版App”;

以“客服”的身份主动联系你,并指导用户下载安装“官方App”。

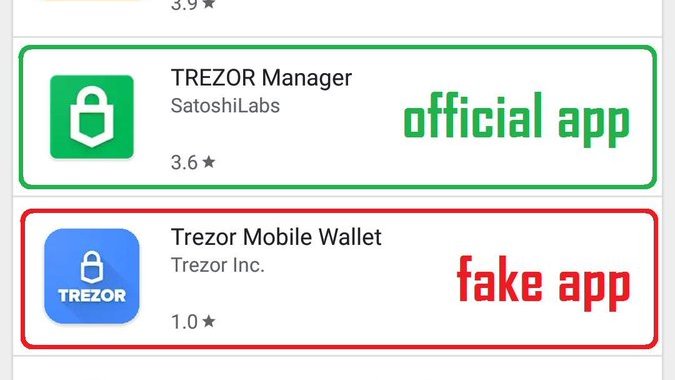

许多假冒App在视觉上与官方版本极为相似,无论是图标、界面、甚至开发者名称都可能仿冒得惟妙惟肖。“主要功能”往往只有一个:引导你导入助记词。一旦你照做,不管设备多么安全,资产都已落入对方手中。

可以“以假乱真”的钱包App

防范建议:

防范建议:

只通过官网渠道下载配套App,并确认开发者账号名是否为官方;

可以通过官网、推特等多渠道交叉确认正确的下载地址。

牢记一条底线:正规的硬件钱包配套App不会要求你输入助记词。即使硬件钱包支持助记词导入,也仅发生在硬件钱包本体,而非软件端。

三、“售后服务”诈骗,“温馨提示”的陷阱

就算你做足功课,顺利完成初始化,骗子也不会善罢甘休。他们会在几周甚至几个月后,伪装成“售后客服”再次接近你。

常见手段有两种:

📧 电邮钓鱼:

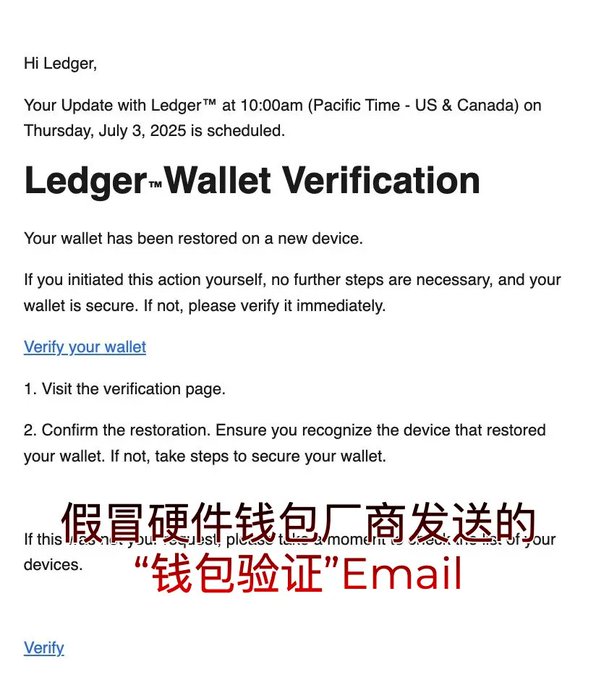

攻击者会冒充硬件钱包厂商发送电子邮件,编造出危言耸听的理由,如:

设备存在安全漏洞;

检测到你钱包有异常交易;

官方升级需要验证钱包真实性。

他们会附带链接,引导你“验证助记词”或“输入私钥进行修复”,从而完成骗取资产的目标。

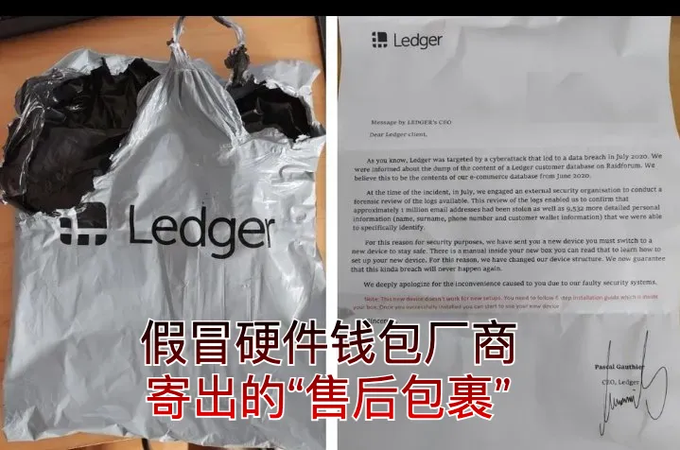

📦 快递诈骗:

攻击者可能通过泄露的购买信息(如厂商数据库或快递物流记录)获知你的收货地址,随后寄送一份看似正规的“安全升级包”或“新版激活卡”,附带教程再次引导你输入助记词。

许多用户在这种“正规包装+官方口吻”面前容易放下戒备,正中骗子下怀。

防范措施:

防范措施:

使用一次性邮箱、收货地址:使用临时地址以减少这类邮件的骚扰。

不轻信售后邮件/快递:哪怕邮件内容说得再冠冕堂皇,最后图穷匕见的时候,任何需要你在线输入助记词的操作,100%是骗局。

主动要求删除信息:在确认购买到手的设备没问题后,可以要求硬件钱包厂商删除自己个人信息(目前Keystone已经支持)

结语

我们都曾是那个满怀期待地拆开硬件钱包包装盒的人。

希望你不是在未来某天,才发现自己用了别人为你“准备好”的钱包或者是掉入了他人设计好的陷阱。

自托管的路上,有风险,也有希望。而更懂得保护自己的你,每一步都会走得更稳健。