lubian.com 关联钱包私钥由于弱随机性多次攻击并最终被美国政府转移资产

lubian.com(也称 LuBian)是一个成立于2010年代的中国比特币矿池运营商,曾控制全球比特币网络约6%的算力(hash rate),主要设施位于中国和伊朗。该矿池通过挖矿活动积累了大量比特币,但其钱包私钥生成机制存在严重缺陷,导致资金易被盗取。

钱包私钥生成机制造成弱密钥

根据 Milk Sad 研究团队的分析,lubian.com 使用了有缺陷的伪随机数生成器(PRNG)算法生成私钥,这些私钥并非真正随机,而是基于特定偏移(offsets,如 0、32、64 等轮次)产生 256 位弱密钥。这种配置使得私钥高度可预测,易受暴力破解(brute-force)攻击影响。

具体问题包括:

PRNG 配置缺陷:私钥生成依赖共享 PRNG 状态,同一会话生成的钱包(如 m/49’/0’/0’/0/0 派生路径)共享弱种子,导致多个地址(如 338uPVW8drux5gSemDS4gFLSGrSfAiEvpX 等)可被批量枚举。据称早前使用 Trust Wallet 等钱包,生成过新比特币地址,并存钱的,也应该注意这个问题。

影响范围:Milk Sad 最初在 2024 年 4 月的 Research Update #7 中识别 8 个主要弱钱包地址,后续更新扩展至约 28 个,总持有约 136,951 BTC(包括一个较早地址 35v6FmTJSChgwcH6tgAwCwsEj315bvq3tB)。特别是3开头的,这些钱包从创建之初即不安全,这点应该引起整个行业警惕。

历史背景:lubian.com 的挖矿奖励直接流入这些弱钱包,资金来源包括区块链上的矿池派发交易。该漏洞类似于早期软件(如某些 JavaScript 钱包)的 PRNG 问题,但规模巨大。

这些缺陷从钱包创建时即存在,并非后期引入,Milk Sad 团队强调这是软件实现失误,而非硬件问题。

盗窃交易及被黑历史

lubian.com 的弱钱包在 2020 年底遭受大规模盗窃,这是加密货币历史上最大单笔盗窃事件。

以下是详细时间线和交易细节:

|

时间点

|

事件描述

|

关键细节

|

|---|---|---|

|

2020 年 12 月 28 日

|

初始盗窃发生

|

约 127,426 BTC(当时价值 35 亿美元,现约 150 亿美元)从多个弱钱包地址(如 3HRzRMNbcHR5PTfAzt5Lo7AHgT3oUhq9zG)被转移。交易持续约 2 小时,第一笔交易 ID 为 95384d1cb51085a8ec6a8e7c31147d31ee4e241bac7ac1d6806364a98617c9e2,最后一笔为 14bb56a2424bcc8cd7b36c814f70c51d290a0ba1d584534da35b6e4e07983bcd。许多交易使用固定费用 75,000 satoshis,约 90% 资金流向攻击者地址,剩余部分(如 9,500 BTC)转回 lubian.com 派发地址。

|

|

2020 年 12 月 29 日

|

额外盗窃

|

约 600 万美元的额外 BTC 和 USDT 从 lubian.com 的 Omni 层地址被盗。

|

|

2020 年 12 月 31 日

|

lubian.com 资金轮换

|

剩余资金(约 11,886 BTC,现价值 13.5 亿美元)转移至恢复钱包,lubian.com 保留控制权。

|

|

2022 年 7 月 3 日

|

OP_RETURN 消息广播

|

lubian.com 使用 1.4 BTC 发送 1,516 笔交易,向攻击者地址附加消息:“MSG from LB. To the whitehat who is saving our asset, you can contact us through [email protected] to discuss the return of asset and your reward”(LB 指 lubian.com)。这些消息被视为真实求助,而非伪造。

|

|

2024 年 7 月 25 日

|

后续消息广播

|

类似 OP_RETURN 消息重复发送,资金来源需进一步验证。

|

|

2024 年 6-7 月

|

资金最后移动

|

盗窃资金从休眠钱包转移至新地址,黑客进行钱包整合。

|

被黑原因:攻击者利用 PRNG 弱点枚举私钥,无需高级黑入系统,仅需计算资源即可破解。Arkham Intelligence 在 2025 年 8 月 2 日的 X 线程中首次公开披露此事件,确认 lubian.com 未公开承认黑客行为。 Milk Sad 团队于 2025 年 10 月的 Update #14 中扩展弱密钥列表,但强调他们未参与盗窃(事件发生在他们发现前 5 年)。

攻击者身份:未知,可能为机会主义黑客。资金未进一步分散,直至 2024 年移动。

lubian.com 于 2021 年 2 月消失,未回应事件,但链上消息显示其试图联系“白帽”研究者。

被美国政府机构破解及转移过程

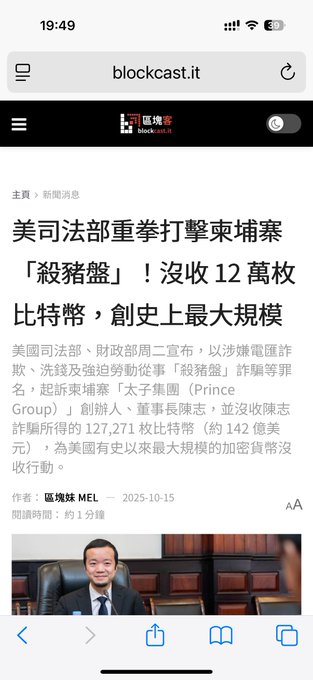

美国政府于 2025 年 10 月 14 日宣布没收约 127,271 BTC(价值 150 亿美元),这是历史上最大没收行动。过程并非传统“破解”,而是结合链上追踪、漏洞利用猜测和法律程序。

以下是详细过程:

发现与追踪(2020-2025):美国执法通过区块链分析(如 Elliptic 和 Arkham)追踪资金流动,确认盗窃 BTC 与柬埔寨太子集团(Prince Group)相关。太子集团由陈志(Chen Zhi)领导,涉嫌运营“猪屠宰”(pig butchering)诈骗网络、强迫劳动营地(至少 10 个,在柬埔寨),通过 lubian.com 等矿池洗钱诈骗收益(美国受害者损失超 166 亿美元)。lubian.com 被确认为太子集团控制的“合法”矿池,用于将非法 USDT/BTC 转换为“干净”比特币。

漏洞利用与“破解”猜测(2024-2025):Milk Sad 报告公开弱私钥后,ZachXBT 等调查员推测美国政府(或代理)可能利用这些已知漏洞“黑入”钱包,控制资金,而非暴力破解。 官方未确认黑客行为,但 DOJ 文件列出 25 个弱地址,匹配 lubian.com 钱包。OFAC 于 2025 年 10 月对太子集团实施 146 项制裁,切断其与美国金融系统的连接。

没收与转移过程(2025 年 10 月):DOJ 提起民事没收诉讼,指控陈志电汇欺诈和洗钱阴谋,与英国合作。资金从太子集团控制地址转移至 DOJ 保管(2024 年 6-7 月移动即为此迹象)。luBian 关联钱包在 DOJ 行动后一天(2025 年 10 月 15 日)转移 13 亿美元 BTC,可能为响应。

法律基础:通过国际协作锁定地址,法院批准没收。DOJ 声明资金现由政府“保护”,未来可能返还受害者或拍卖。

此事件凸显加密安全风险:弱私钥 + 洗钱链条易被执法追踪。太子集团否认指控,但资金已冻结。