Juice Jacking(充电劫持):手机使用充电宝被盗500U

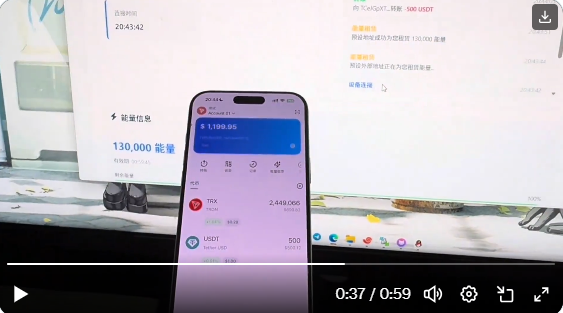

一、使用充电宝app盗窃视频

我们先看视频演示,视频地址:https://x.com/Cryptowushi/status/1998261427900203417

该视频是一个演示性质的短片(约59秒),背景设置在一家便利店(有自动售货机、饮料架和墙上涂鸦),焦点是一部iPhone 15 Pro Max手机连接到一个可疑的充电宝(power bank),旨在展示潜在的“充电宝盗U”(即通过公共充电设备窃取加密货币/USDT的攻击)。视频以中文旁白和屏幕操作为主,模拟攻击过程。

以下是按时间线分步详细描述:

1. 开场准备与连接(0-10秒)

场景:一部iPhone 15 Pro Max(屏幕显示iOS系统,电量低)被USB线连接到一个看起来普通的白色充电宝。充电宝放置在便利店的桌子上,旁边有手机支架。

旁白:”这里我们手机插上充电宝”。

手机屏幕弹出“信任此电脑?”的iOS提示,用户点击“信任”。

切换到充电宝的配套App界面(App名为“能量充电宝”或类似)。界面显示设备连接状态,等待读入。

旁白:”点击连接设备,等待读取”;”这个过程需要5到10秒钟”;”这里已经读取成功”。

2. 读取设备信息(10-20秒)充电宝App界面显示已连接的设备详情:

设备名称:iPhone 15 Pro Max。

系统:iOS 17.6.1。

钱包地址:一个Solana链地址(以”imtoken”开头,显示为钱包标签)。

资产余额:TRX(Tron币)余额2449.1,USDT余额500.00(总价值约500 USDT)。

其他:位置标签(如“AGM Museum”或便利店位置),以及交易历史(如最近一笔20.41 TRX转入)。

旁白:”可以看到设置信息”。

此时,手机屏幕无异常,仅显示充电中;充电宝App已悄无声息地读取了手机的钱包敏感数据(模拟数据窃取原理:通过USB协议提取文件并回传服务器)。

3. 模拟转账操作(20-40秒)

操作者(戴手套的手)在充电宝App中点击“能量租赁”按钮,输入一个预设的外部Solana地址(攻击者地址)。

界面显示“能量租赁成功”,然后点击“转账”(Transfer)。

添加接收地址(攻击者地址),选择BSC(Binance Smart Chain)或Solana网络,输入转账金额(全额500 USDT)。

确认转账,等待10秒处理。

旁白:”点击能量租赁通过预设”;”先设置好的外部地址进行燃料租赁”;”能量租赁成功”;”点击转账”;”添加自己的地址”;”选择B种点击确认转账”;”等待十秒左右”。

4. 转账完成与结果展示(40-59秒)

转账成功:App显示交易哈希(Tx Hash),USDT从500.00扣减至0,TRX余额不变。

手机端:钱包App(如Phantom或Solflare)弹出转账确认,但视频中未显示用户手动确认(暗示自动或绕过权限);手机屏幕最终显示余额为0。

充电宝App确认:“转账成功”(Transfer successful),显示“已转出500 USDT至攻击者地址”。

旁白:”这里可見得了”(这里可以看到得到了),视频淡出,强调攻击完成。

结束画面:手机余额清零,充电宝App显示成功记录。

二、Juice Jacking(充电劫持)原理完整解释

Juice Jacking 是一种通过公共充电接口(充电桩、充电宝、酒店USB口、飞机座椅USB等)窃取手机数据或植入恶意软件的攻击方式的统称。

它的核心不是“充电”,而是利用了USB接口同时具备供电和数据传输两种功能。一、USB接口的基本工作原理(为什么能被利用)普通USB线有4~5根线:VBUS(+5V):供电

GND:地线 → 纯充电只需要这两根

D+ / D-:数据正负极 → 负责数据传输(这就是攻击的入口)

市面上绝大多数“充电线”其实都是数据+充电双用线,只要插上,手机默认就会和对端进行数据通信握手。

1、Juice Jacking 的三种主要攻击方式

|

类型

|

攻击原理

|

是否需要用户操作

|

真实危害程度(2025年)

|

|---|---|---|---|

|

1. 数据直接窃取型(最常见于视频演示)

|

恶意充电设备伪装成正常充电器,插上后立即通过USB协议枚举手机,读取未加密文件(如iOS备份、Android /data分区某些文件、钱包的keystore或种子短语文件)

|

iOS需要点“信任此电脑” Android某些机型需开USB调试

|

中等(现代手机加密加强,成功率已大幅下降)

|

|

2. 恶意充电宝+专用App型(视频里演示的这种)

|

充电宝内置小型计算机(如树莓派Zero、改装ESP32)和自定义App,用户扫码下载“充电宝管理App” → App要求开启USB调试或读取权限 → 直接读取钱包私钥/自动签名转账

|

需要用户主动下载并安装恶意App

|

高(一旦装了App,几乎100%被盗)

|

|

3. 植入恶意负载型(最高级

|

充电设备内置BadUSB芯片(如Rubber Ducky、P4wnP1),插上后伪装成键盘,在几秒内向手机高速输入指令(如打开终端、执行adb命令、安装APK、导出iOS备份)

|

完全无感知,几秒完成

|

高(极高,但成本高,较少见)

|

2、视频里演示的到底属于哪一种?

视频中展示的是第2类 + 第1类的混合体,具体流程如下:用户把手机插到“恶意充电宝”。

充电宝亮起二维码,诱导用户扫码下载“能量充电宝”App(实际是恶意App)。

用户安装App后,App要求“连接设备” → 实际上是让用户手动点击iPhone的“信任此电脑”或Android的“允许USB调试”。

一旦获得权限,恶意App通过USB直接读取钱包文件(Phantom、TokenPocket、imToken等的keystore或明文种子),或直接调用已安装钱包的deep link自动签名转账。

整个过程手机屏幕几乎无异常,用户以为只是在充电。

→ 这不是纯粹的“零交互”Juice Jacking,而是社交工程 + USB数据窃取的组合攻击,成功率极高。

3、2025年真实的Juice Jacking风险评估

|

平台

|

零交互被盗概率

|

常见成功条件

|

推荐防护措施

|

|---|---|---|---|

|

最新iOS 18/19

|

极低

|

必须手动点“信任此电脑”

|

用纯充电线(仅供电无数据线)或充电头

|

|

最新Android 14/15

|

低

|

需开启USB调试或安装恶意App

|

关闭USB调试,用“仅充电”模式

|

|

旧系统(iOS 16以下、安卓12以下)

|

中高

|

可能直接读取部分文件

|

强制升级系统

|

|

下载了恶意“充电宝App”

|

接近100%

|

只要装了App就基本完蛋

|

永不扫公共充电设备的二维码

|

4、最简单有效的防护方法(2025年推荐)

随身携带只充电、不传数据的USB线(俗称“充电专用线”或“防数据线”,淘宝搜“仅充电线”即可,10元左右)。

用自己的充电头 + 插座充电(最安全)。

永远不要扫公共充电桩/充电宝的二维码下载App。

手机设置里把“默认USB模式”改为“仅充电”。

重要资产使用硬件钱包(Ledger、Trezor、OneKey等),手机只放少量资金。

总结一句话:

真正的Juice Jacking(零交互)在2025年对新手机已经很难成功,但诱导下载恶意App + USB读取这种“社交工程版Juice Jacking”依然极度危险,视频里演示的就是后者。